Na quarta-feira (15), investigadores do Twitter estavam trabalhando em regime de urgência para descobrir a origem de um dos piores ataques de hackers na história da companhia, e a equipe chegou a uma conclusão surpreendente: o ataque vinha de uma conta interna da empresa.

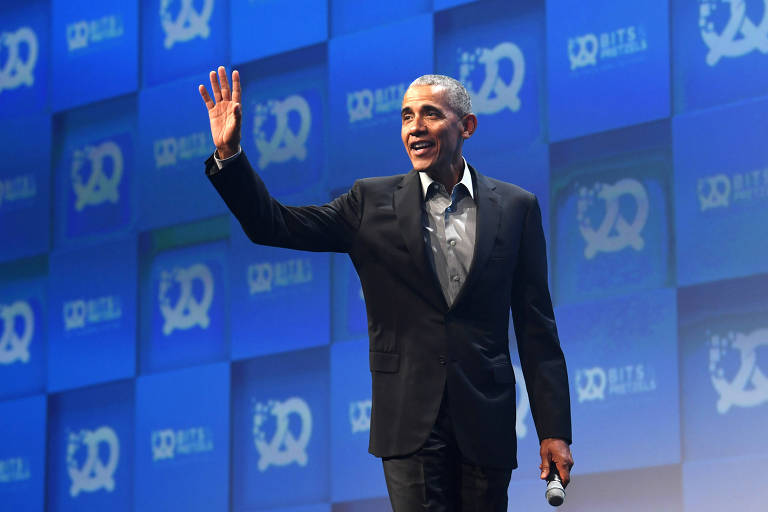

Mas na quinta-feira (16), 24 horas depois que hackers realizaram uma trapaça com bitcoins usando as contas de líderes políticos como o ex-vice presidente Joe Biden e grandes empreendedores do setor de tecnologia como Elon Musk, os pesquisadores da companhia continuavam a encontrar problemas para descobrir muitos outros aspectos básicos da violação, entre os quais a possível cumplicidade de um trabalhador da companhia.

O Twitter também estava tentando determinar o número de contas afetadas e se os atacantes haviam ganhado acesso a detalhes internos das contas, por exemplo mensagens privativas.

Algumas coisas eram conhecidas. Os investigadores sabiam que a conta e as credenciais de pelo menos um empregado do Twitter foram usadas para ganhar acesso a um painel de controle interno, o que permitiu ao invasor ganhar controle sobre a maioria das contas do Twitter, de acordo com duas pessoas informadas sobre a investigação da empresa. Elas falaram sob a condição de que seus nomes não fossem mencionados, pois a investigação ainda está em curso.

Mas muitos dos detalhes continuavam desconhecidos, disseram as fontes. Os investigadores ainda estão tentando determinar se os hackers enganaram o empregado para que ele lhes transmitisse as informações necessárias para o login.

O Twitter deu a entender na quarta-feira que o hacker havia recorrido à “engenharia social”, uma estratégia para a obtenção de senhas e outras informações pessoais ao posar como um contato de confiança ou como representante da companhia.

Mas uma segunda linha de investigação buscava determinar se existia a possibilidade de que um empregado do Twitter tivesse sido subornado para fornecer suas credenciais, algo que uma pessoa que se declarou responsável pela trapaça disse ao site de tecnologia Motherboard.

O FBI informou que estava investigando o ataque. “A esta altura, a impressão é de que as contas parecem ter sido comprometidas para uso em uma fraude com criptomoedas”, a agência federal informou em comunicado. “Aconselhamos o público a não ser vítima dessa trapaça e que não envie criptomoeda ou dinheiro aos envolvidos nesse incidente”.

O Twitter afirmou em comunicado que “tomamos medidas para garantir ainda mais os nossos sistemas e continuaremos a revelar o que descobrirmos em nossa investigação”.

O ataque de hackers e a incapacidade da empresa para determinar rapidamente o que aconteceu é um grande embaraço para o Twitter. Nos últimos 12 meses, em resposta a revelações prejudiciais sobre a difusão ampla de desinformação por meio do serviço na campanha presidencial norte-americana de 2016, Jack Dorsey, o presidente-executivo do Twitter, afirmou que a prioridade da companhia seria promover um uso saudável e confiável de sua plataforma. A invasão de contas de usuários famosos para difundir uma trapaça demonstra que o Twitter continua despreparado para as ameaças de segurança que enfrenta.

O ataque também causou questões sobre segurança, especialmente por líderes políticos estarem entre as vítimas. Se as mensagens enviadas pelos hackers tivessem natureza política, em lugar de se relacionarem a uma trapaça financeira –por exemplo, falsas informações sobre o fechamento de locais de votação no dia da eleição–, o comparecimento de eleitores às urnas poderia ser manipulado.

A conta de Donald Trump não foi afetada, afirmou Kayleigh McEnany, a secretária de imprensa da Casa Branca, na quinta-feira. O Twitter de Trump recebe proteção adicional depois de passados incidentes, de acordo com uma fonte importante no governo e um empregado do Twitter, que falaram sob a condição de que seus nomes não fossem mencionados porque as medidas de segurança são um assunto privado.

O Comitê Seleto de Inteligência do Senado disse que solicitaria informações ao Twitter sobre o ataque. “A capacidade de agentes nocivos de assumir o controle de contas proeminentes, mesmo que por apenas alguns minutos, sinaliza uma vulnerabilidade preocupante no atual cenário de mídia, explorável não só para trapaças como para esforços mais significativos com o objetivo de causar confusão, tumultos e problemas políticos”, disse o senador Mark Warner, democrata da Virgínia e vice-presidente do comitê.

O ataque da quarta-feira aconteceu em ondas. Primeiro, os invasores usaram o acesso aos sistemas internos do Twitter para assumir o controle de contas associadas a usuários proeminentes, como a @6, que no passado pertencia a Adrian Lamo, hacker e pesquisador de segurança. Em seguida, o ataque atingiu as contas de Twitter de importantes companhias e empreendedores associados às criptomoedas.

A onda seguinte incluía muitas das contas mais populares do serviço, entre as quais contas de políticos, empreendedores famosos e artistas conhecidos.

As mensagens eram uma versão de uma velha trapaça de internet sob a qual hackers assumem a identidade de figuras públicas no Twitter e prometem dobrar ou triplicar qualquer quantia enviada às suas contas de bitcoin. Mas a operação da quarta-feira foi a primeira a usar as contas reais de Twitter de figuras públicas.

Os hackers receberam US$ 120 mil em bitcoins, em 518 transações iniciadas em todo o mundo, de acordo com a Chainanalysis, uma companhia de pesquisa que acompanha o movimento das criptomoedas. A maioria das vítimas tinha contas de bitcoin associadas à Ásia, e cerca de um quarto dos atingidos tinham contas nos Estados Unidos, de acordo com a Elliptic, outra empresa de pesquisa sobre criptomoedas.

Pouco depois de o dinheiro entrar em suas contas, os hackers começaram a movimentá-lo em um padrão complicado de transações que obscurecerá as fontes e tornará mais difícil rastrear seu paradeiro.

“Parece que as responsáveis tinham algum conhecimento de computadores mas não eram pessoas que soubessem usar os meios mais sofisticados de lavagem de dinheiro”, disse Jonathan Levin, vice-presidente de estratégia da Chainanalysis.

Na quinta-feira, havia preocupações persistentes sobre o que os invasores fizeram com seu acesso. A Area 1 Security, uma empresa de segurança na computação, documentou uma alta nas mensagens de “spear-phishing”, enviadas por contas falsas que imitam as de alguns dos visados na trapaça do Twitter, entre os quais o bilionário Bill Gates. Os e-mails pediam que as pessoas enviassem bitcoins para as mesmas contas de bitcoin citadas no ataque via Twitter.

A violação desperta questões significativas sobre o funcionamento dos sistemas internos do Twitter e sobre como assumir o controle dos meios de acesso interno de um empregado bastaria para dar a um atacante o controle de algumas das contas mais conhecidas e mais populares no planeta.

Em uma mensagem postada na quinta-feira, um especialista em segurança que viu a tomada de controle pelos hackers de uma conta que ele administra detalhou de que modo uma pessoa com acesso aos sistemas poderia forçar sua entrada na maioria das contas do Twitter, por meio de um sistema de alteração de senha. O método foi usado na tomada de controle das contas na quarta-feira, disseram as duas pessoas informadas sobre o ataque.

Pesquisadores de segurança também questionaram por que o Twitter não mantinha salvaguardas melhores para monitorar atividades suspeitas nas contas de seus empregados. Muitas empresas contam com sistemas que as alertam se um empregado está buscando acesso a dados delicados ou alterando senhas e endereços de email de contas múltiplas vezes em um prazo curto, disse Rachel Toback, que é hacker e presidente-executiva da SocialProof Security, que trabalha com empresas para treinar pessoal e testar sistemas contra os hackers que recorrem à engenharia social.

Tradução de Paulo Migliacci

Comentários

Os comentários não representam a opinião do jornal; a responsabilidade é do autor da mensagem.