A Polícia Federal analisa as transações financeiras e os valores encontrados em criptomoedas com Thiago Nathan, 24, para avançar nas investigações sobre possíveis financiadores ou compradores de informações que a corporação diz terem sido roubadas por ele.

O rapaz foi preso no último dia 19 pela PF na cidade de Feira de Santana, Bahia, pela suspeita de que ele seja o principal hacker do Lapsus$ no Brasil. O grupo é apontado como responsável pela invasão e derrubada de sistemas de órgãos públicos e de empresas no Brasil e no exterior.

A reportagem não localizou a defesa de Nathan.

Antes de ser preso, Nathan havia sido alvo de busca e apreensão em 16 de agosto. Durante a ação em sua casa na Paraíba, a PF apreendeu dezenas de terabytes de arquivos armazenados por ele e encontrou os registros de suas transações com criptomoedas.

Também foram cumpridos mandados de buscas em Minas Gerais, no Paraná e em Santa Catarina para apurar os crimes de organização criminosa, invasão de dispositivo informático e lavagem de capitais.

Até o momento, foram encontrados os registros de cerca de R$ 15 milhões em criptoativos de Nathan. A PF também descobriu que ele possui uma propriedade rural avaliada em R$ 2 milhões.

A Folha apurou que parte dos valores em posse dele é proveniente da venda de banco de dados de instituições que, segundo a polícia, foram roubados por ele.

A partir de agora, o objetivo é descobrir se o restante tem origem em financiadores dos ataques aos sistemas de órgãos públicos e empresas ou em compradores do conteúdo roubado dos alvos.

A investigação tramita na DIP (Diretoria de Inteligência Policial) da PF e conta com o apoio de peritos especializados em crimes cibernéticos e em informática para analisar o material coletado com Nathan.

Segundo relato de investigadores ouvidos pela reportagem, o material aprendido mostra como o rapaz era o principal nome do Lapsus$ no Brasil e a abrangência dos alvos dele.

Além dos já conhecidos, a PF mapeia agora no material apreendido a existência de outras empresas e pessoas vítimas do grupo.

No Brasil, o grupo promoveu ataques contra sistemas do Ministério da Saúde, da CGU (Controladoria-Geral da União), do Ministério da Economia, da Enap (Escola Nacional de Administração Pública), da ANTT (Agência Nacional de Transporte Terrestre), da PRF (Polícia Rodoviária Federal), dos Correios, entre outros.

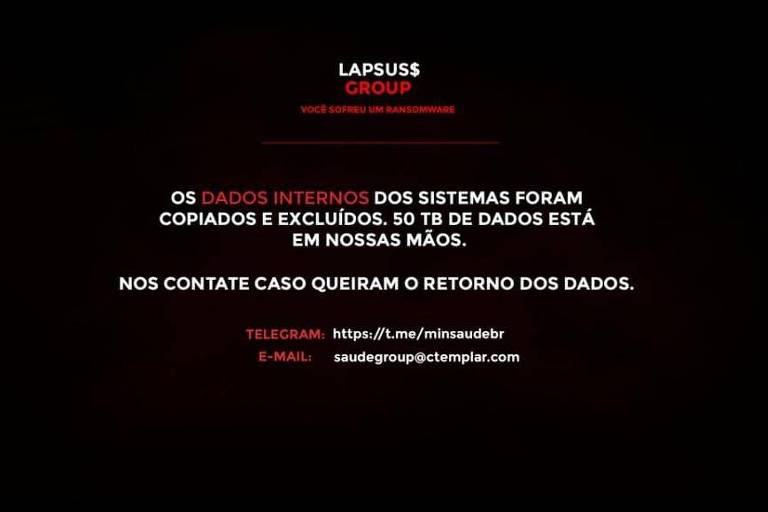

Um desses ataques, em dezembro do ano passado, tirou do ar o ConecteSUS, responsável pelo certificado nacional de vacinação. À época, os usuários que acessavam a plataforma eram informados da cópia e roubo dos dados pelo grupo. "Nos contate caso queiram o retorno dos dados", dizia a mensagem.

O grupo também é suspeito por ataques às empresas Microsoft, Samsung, Nvidia, Localiza, Sociedade Independente de Comunicação, canal televisivo privado em Portugal, e Electronic Arts.

Nos EUA, o FBI emitiu um comunicado pedindo ao público ajuda para obter informações sobre o Lapsus$.

No fim de março, sete jovens com idades entre 16 e 21 anos foram presos no Reino Unido sob suspeita de fazerem parte do Lapsus$. Dois deles, de 16 e de 17 anos, foram acusados no dia 1º de abril, mas acabaram liberados após o pagamento de fiança.

No Brasil, a PF afirmou à época da operação contra Thiago Nathan que o grupo é "uma organização criminosa transnacional dedicada à prática de crimes, visando entidades públicas e privados no Brasil, Estados Unidos, Portugal e Colômbia".

Como mostrou a Folha, o método de atuação do Lapsus$ para invasão dos sistemas se caracteriza por trancar as equipes para fora desses serviços, roubar dados e códigos-fonte e extorquir valores dos alvos.

Na extorsão, eles oferecem em troca de pagamento a restauração do sistema e a preservação das informações sem vazamento dos dados.

Isso os diferencia de outros grupos especializados em crimes cibernéticos que utilizam "ransomware" (programas maliciosos que bloqueiam o acesso a dados por meio de criptografia) para praticar extorsões contra os alvos com a promessa de liberar o acesso após o pagamento.

Dessa forma, em vez dos programas maliciosos, o grupo se vale da engenharia social para os ataques. Usam, por exemplo, mensagens falsas e contato com o suporte técnico da empresa alvo se passando por um funcionário.

O grupo também se vale da compra de credenciais de acesso na "dark web" e da cooptação de funcionários para facilitar a entrada nos sistemas.

A busca por funcionários das empresas é feita em fóruns da internet em que chegam a oferecer US$ 20 mil (R$ 100 mil) para funcionários de empresas de telefonia no exterior e R$ 50 mil no Brasil.

Comentários

Os comentários não representam a opinião do jornal; a responsabilidade é do autor da mensagem.