Uma das (cada vez mais) raras oportunidades em que se viu o Lapsus$ falar em português no Telegram foi quando o ministro do Supremo Tribunal Federal Alexandre de Moraes determinou a suspensão do app no Brasil.

Na postagem, o grupo cibercriminoso compartilhou um texto do portal G1 noticiando o caso e orientava o público brasileiro sobre como burlar o bloqueio.

Essa é a principal via de comunicação dos hackers com o mundo exterior. No geral, os conteúdos aparecem em inglês. Independentemente do idioma, a linguagem usada em algumas vezes aparece meio torta, com erros gramaticais ou construções pouco comuns –e também em português de Portugal.

O Lapsus$ tem alguma ligação com o Brasil, mas especialistas no setor ainda não conseguem especificar qual. É especializado em extorsões virtuais e tem dado trabalho para grandes empresas no mundo. Há, inclusive, uma certa malandragem brasileira nos golpes aplicados.

"O que se sabe é que é um grupo internacional e que há brasileiros envolvidos desde o início, mas não sabemos se vivem no Brasil ou fora", diz Fabio Assolini, da Kaspersky.

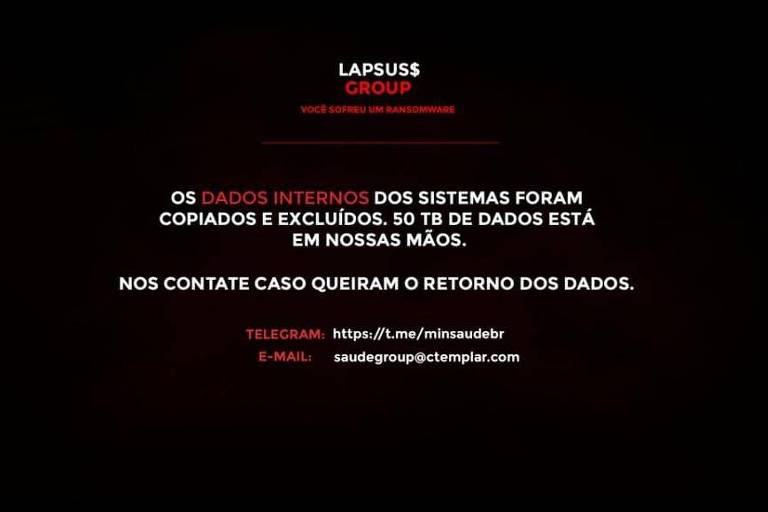

Foi justamente com um ataque realizado no Brasil que o grupo ganhou notoriedade. Foram eles que assumiram a autoria do ataque que derrubou a plataforma ConecteSus, em dezembro –o "SUS" no fim do nome do grupo remete ao incidente, e as informações de contato com os criminosos fazem alusão ao Ministério da Saúde.

Antes disso, eles apareceram em pelo menos um outro ataque, aponta Assolini, mas com outro nome. O hack, contra a empresa de games EA, foi divulgado em junho do ano passado.

Sem se valer de programação sofisticada, mas apresentando conhecimento técnico e criatividade para burlar defesas, têm entre suas vítimas grandes empresas de tecnologia, como Microsoft, Samsung e Nvidia, além de órgãos do governo brasileiro. Chegaram a assumir o ataque contra as Americanas, embora tenham apagado as postagens posteriormente.

Na quinta-feira (7), o espaço do Lapsus$ no Telegram era seguido por quase 60 mil pessoas, que têm permissão apenas para ler e comentar os anúncios feitos pelo grupo, sem iniciar um assunto novo. Por ali, não existe uma característica comum entre os grupos hackers mais poderosos: a discrição.

Abertamente, os administradores do canal divulgam ataques, rebatem informações divulgadas pelas vítimas, compartilham aparições na imprensa, fazem enquetes para determinar quais dados vazar e tentam recrutar pessoas para ajudar nas investidas, como funcionários que poderiam fornecer acesso a sistemas de seus empregadores.

Num outro espaço no Telegram, esse sim uma conversa em grupo, 12,5 mil membros falam sem muita restrição: vírus e conteúdo pornográfico circulam quase que livremente, apesar de alertas coibindo o pornô, golpes e spam. A administração eventualmente bloqueia alguns usuários.

As tentativas de recrutar os chamados insiders, funcionários de empresas-alvo que podem ajudar num ataque hacker, aparecem também em fóruns da internet. No Reddit, o mais famoso desses sites, chegam a oferecer US$ 20 mil (R$ 95 mil) para funcionários de empresas de telefonia no exterior, e R$ 50 mil no Brasil.

"Olá, estou procurando por alguém dentro da Vivo ou da Claro. Posso pagar-lhes até 50000+ R$/semana", começa a postagem. "Esta é uma grande oportunidade de ganhar dinheiro extra! O risco é baixo para ser pego", conclui, oferecendo contatos.

O texto foi compartilhado em páginas como a "Internet Brasil", "Rio de Janeiro" e "São Paulo" dentro da plataforma, pelo usuário com o nome de "Oklaqq". Ele é apontado por pesquisadores de cibersegurança como possível líder da gangue e também aparece na internet com o nick "WhiteDoxbin".

Nesses casos, as tentativas de recrutamento visavam facilitar esquemas do chamado SIM swap. O golpe consiste em roubar um número de telefone da vítima, e instalá-lo num chip do hacker. Com isso, o criminoso passa a receber mensagens da pessoa atacada e pode usá-las para entrar em outro sistemas –ao receber SMS com códigos de acesso, por exemplo.

Em janeiro, numa rara entrevista, Oklaqq disse ao site TecMundo que dar publicidade aos ataques –por meio dos anúncios no Telegram– aumenta as chances de pagamento e que, na ocasião, o grupo já havia recebido US$ 750 mil (aproximadamente R$ 3,5 milhões na cotação atual) em resgates.

MEMBROS DO LAPSUS$ FORAM PRESOS

O grupo é hábil em ofuscar informações que os identifiquem. "Sabem usar o anonimato da internet a seu favor", diz Fabio Assolini, pesquisador da empresa de cibersegurança Kaspersky. Isso significa, por exemplo, usar nicks em russo para tentar mascarar a própria nacionalidade.

As atividades despertaram a atenção de polícias de outros países. Nos EUA, o FBI (polícia federal do país) emitiu um comunicado pedindo ao público ajuda para obter informações sobre o Lapsus$.

No fim de março, sete jovens com idades entre 16 e 21 anos foram presos no Reino Unido sob suspeita de fazerem parte do Lapsus$. Dois deles, de 16 e de 17 anos, foram acusados no dia 1º de abril, mas foram liberados com pagamento de fiança.

A polícia de Londres não divulga muitos detalhes sobre os acusados por serem menores.

Em janeiro, hackers rivais vazaram supostos dados de membros do Lapsus$ na internet, inclusive imagens de onde seria a casa do líder do grupo. Em seu blog, Brian Krebs, jornalista especializado em cibersegurança, relata que a briga aconteceu após Oklaqq ter comprado um site comumente usado por cibercriminosos para vazar informações online. O espaço funciona como um editor de textos online.

Os usuários do serviço estavam insatisfeitos com a nova gestão e forçaram Oklaqq a devolvê-lo para os antigos donos. Antes disso, no entanto, ele resolveu vazar todas as informações do site, incluindo documentos salvos como rascunhos pelos usuários, ou seja, conteúdos não abertos ao público.

Ou seja, Oklaqq resolveu vazar os dados de um sistema usado para publicar dados vazados. Como retaliação, hackers vazaram dados de Oklaqq –"ferozmente", descreve o jornalista Brian Krebs.

No dia 22 de março, uma semana antes dos imbróglios com a justiça inglesa, o Lapsus$ divulgou uma mensagem dizendo que alguns de seus membros estariam de férias por alguns dias, por isso a atividade deles seria reduzida.

No dia 29, anunciaram o retorno e, no dia 30, vieram as últimas postagens. Divulgaram uma nova vítima, a Globant, empresa de desenvolvimento de software com atuação global.

As atividades de administradores, ligados ao grupo, continuaram no canal paralelo no Telegram, de conversas. Mesmo com o silêncio temporário, pesquisadores de cibersegurança ouvidos pela reportagem também apontam uma continuação das atividades do grupo criminoso mesmo após as prisões.

COMO FUNCIONAM OS ATAQUES DO LAPSUS$

As práticas do grupo consistem em acessar indevidamente sistemas das empresas, trancar as equipes para fora desses serviços, roubar dados e códigos-fonte que ali estão e depois fazer uma extorsão dupla: para restaurar a normalidade e para não vazar a informação na internet.

"É difícil dizer qual a missão do Lapsus$. Até agora, eles não parecem ter usado ransomware como uma tática de extorsão, o que os diferencia de outros grupos de cibercrime", diz Dave Matthews, pesquisador de segurança da Avast, empresa especializada no setor.

Os ransomwares são os golpes da moda: consistem em programas maliciosos que bloqueiam o acesso a dados por meio de criptografia, as informações só são liberadas após o pagamento de resgate.

Com esse tipo de vírus, é como se tudo fosse colocado num cofre e os criminosos cobrassem para entregar a chave. No caso do Lapsus$, os administradores dos sistemas são trancados para fora.

Na prática, o efeito dos ataques é praticamente o mesmo, mas, para atingir seus objetivos não chegam a usar nenhum malware (programa malicioso) mirabolante.

Contam, sim, com bastante conhecimento de sistemas de computação em nuvem e de uma boa dose do que os especialistas chamam de engenharia social –em bom português, bastante traquejo para ludibriar as vítimas.

Isso inclui, por exemplo, o phishing: uso de mensagens falsas para roubar informações. Esses dados podem ajudá-los a ganhar um acesso inicial aos sistemas da empresa atacada. Uma das práticas usadas é entrar em contato com o suporte técnico se passando por um funcionário real e pedir para trocarem senhas.

A depender da vítima –e das defesas utilizadas– podem usar abordagens diferentes. Outra possibilidade é comprar credenciais de acesso (como senhas) na dark web, área da internet escondida de sites de buscas (tipo o Google) e onde concentram-se atividades ilegais.

Outro caminho usado é comprometer parceiros comerciais e prestadores de serviço com acesso aos sistemas informáticos da vítima principal. Fui justamente essa abordagem que usaram para hackear a Okta, segundo a própria empresa.

O fato de terem sido bem sucedidos contra a Okta é particularmente perigoso, pois ela é uma prestadora de serviços especializada justamente em gerir os acessos a sistemas de outras empresas –ou seja, pode ser a porta de entrada dos hackers para novas vítimas.

Esse ataque levou a um alerta do governo americano. Na quinta-feira, o Departamento de Saúde e Serviços Humanos dos EUA divulgou um documento descrevendo a atividade do Lapsus$ e colocando-o como uma ameaça a serviços de saúde. Segundo o centro de cibersegurança ligado à entidade, dados de organizações ligadas ao setor foram comprometidos na investida contra a Okta.

Matthews aponta que no ataque à Globant, no fim do mês passado, os hackers podem ter se aproveitado de informações extraviadas da Okta.

Roubar as chaves de acesso, no entanto, pode não bastar para invadir um serviço, já que muitas empresas adotaram a chamada autenticação de múltiplos fatores.

Nesses casos, além da senha, é exigido mais um passo para a entrada. Essa medida extra pode ser digitar um código que vem por SMS (aí a utilidade do SIM swap mencionado anteriormente) ou é exibido num aplicativo no celular, ou então simplesmente apertar num botão no telefone para aprovar o acesso.

É nesse último caso que a engenhosidade do grupo aparece. Para burlar a medida de segurança, disparam uma enchente de pedidos de liberação de acesso para o celular do usuário legítimo. Muitas vezes fazem isso de madrugada.

Com isso, o usuário precisaria repetidamente apertar um botão dizendo não aprovar o acesso. Como as solicitações são feitas de forma incessante, no entanto, aumentam as chances de que a pessoa aperte em "sim" sem querer, ou que simplesmente aprove o pedido para que o telefone pare de apitar –ainda mais quando a vítima está tentando dormir.

"Hoje você tem uma massa trabalhando remotamente. Para a área de segurança não vai ser estranho um funcionário talvez aprovando um login às 3h da manhã. Tem um pessoal que trabalha mesmo fora de horário", diz Fabio Assolini, pesquisador da Kaspersky.

A partir daí, começa um trabalho de expandir o seu acesso dentro da rede, conquistar mais sistemas até chegar o ponto de se colocarem como os administradores das máquinas. É aí que excluem os outros usuários, trancando as equipes legítimas para fora dos sistemas.

Relatório da Microsoft que detalha a atuação do grupo –de forma geral, não focado no incidente contra a própria Microsoft– relata que eles também entram em sistemas de comunicação para acompanhar as conversas das equipes de resposta a incidentes. "Esse acesso dá conhecimento sobre o estado mental das vítimas, o quanto sabem sobre a invasão e um caminho para começar as exigências da extorsão", diz o texto.

COMO SE DEFENDER DO LAPSUS$

Apesar de o grupo saber burlar sistemas de autenticação de múltiplos fatores, essa medida, bem implementada, é recomendada pelos pesquisadores de cibersegurança da Microsoft para rebater investidas do grupo. Os cuidados incluem usar sistemas que exijam senha exibida num app, e não por SMS ou apenas apertar um botão para autorizar acesso.

Recomendam também o uso de sistemas de proteção de senhas, para garantir que os usuários não estão usando palavras-passe fáceis de serem descobertas.

Em sistemas de acesso remoto, como VPNs, a dica é que os departamentos de TI adotem soluções mais modernas para autenticação e reforcem a segurança em nuvem, com mais monitoramento.

Além disso, para evitar as etapas que se aproveitam de técnicas de engenharia social, recomendam melhorar a conscientização de funcionários, com treinamentos aos times de TI.

Por fim, aconselham manter planos de resposta a incidente atualizados, com monitoramento de quem tem acesso aos canais de comunicação. As empresas devem desenvolver um plano para que as pessoas envolvidas numa eventual resposta possam se comunicar, por vários dias, usando uma ferramenta separada dos ambientes comprometidos

Comentários

Os comentários não representam a opinião do jornal; a responsabilidade é do autor da mensagem.