Quanto uma empresa conseguiria pagar para resgatar os seus dados?

A resposta exige uma análise complexa dos balanços corporativos, das regras de compliance aos quais ela está submetida, do impacto potencial de uma paralisação nos serviços ou vazamento de informações, entre outros pontos.

É esse tipo de diagnóstico que grupos cibercriminosos fazem na hora de direcionar seus ataques, o que ajudou hackers a terem um salto milionário na sua arrecadação com ransomwares em 2021.

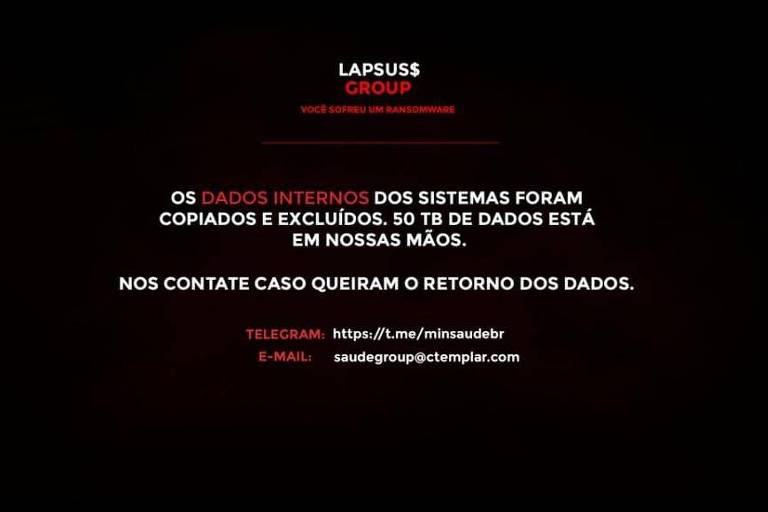

Esses ataques são uma espécie de sequestro digital ("ransom", em inglês, significa resgate). Trata-se de um programa malicioso (ou malware) que bloqueia acesso a dados e sistemas informáticos. Os criminosos então cobram uma taxa a ser paga em criptomoeda, via de regra bitcoin, para liberar o acesso.

A técnica, muitas vezes, inclui também outras camadas de extorsão. Por exemplo, ao acessar os dados de uma empresa, criminosos podem fazer uma cópia das informações e cobrar para não vazar tudo na internet.

Com dinheiro no bolso, grupos criminosos especializados nesses ataques chegam a adotar uma estrutura semelhante à de uma grande corporação, com CEO, gerentes, funcionários –incluindo direito a férias–, gente especializada em recrutamento, pagamento de salários e departamento jurídico.

Os ransomwares vêm em ascensão. Há mais de três anos lideram levantamento anual da IBM Security como a ameaça cibernética mais detectada –considerando a edição divulgada já em 2022.

A alta nos valores recebidos é expressiva. Dados divulgados no dia 24 de março pela Unit 42, divisão de pesquisa da empresa de cibersegurança Palo Alto Networks, mostram que o valor médio efetivamente pago a criminosos nesse tipo de golpe aumentou 78%, para U$ 541 mil (cerca de R$ 2,6 milhões) em 2021 na comparação anual. O valor médio dos pedidos de resgate saltou 144%, para US$ 2,2 milhões (aproximadamente R$ 10,5 milhões).

As cifras, segundo a pesquisa, são recorde. O Brasil aparece na nona posição em termos de número de empresas impactadas por ransomware.

Levantamento da empresa de cibersegurança Avast, feito a pedido da Folha, mostra uma alta de 90% nos ransomwares bloqueados no Brasil no primeiro bimestre deste ano em relação ao ano passado.

Esses números, no entanto, não contam toda a história. Outras empresas do setor consultadas pela reportagem não reportaram uma alta no volume bruto de detecções. Por que, então, esse tipo de crime ganhou o noticiário nos últimos tempos e como os valores envolvidos cresceram tanto?

Ransomwares são direcionados e ficam mais complexos

Especialistas ouvidos pela Folha apontam para um amadurecimento. Os hackers trocaram os tiros de espingarda por rifles de precisão: se antes soltavam os ataques de forma mais difusa, como um "vai que cola", agora estudam e analisam mais a fundo para dar botes certeiros —com isso, impactam empresas que oferecem um retorno maior pelo risco corrido.

"Os grupos estão mais criteriosos na hora de fazer um ataque e escolher os alvos", diz Flavio Silva, coordenador de segurança da informação da Trend Micro Brasil, empresa especializada no setor.

Investir contra alvos melhor equipados para se defender, no entanto, exige mais sofisticação. "Numa analogia, uma coisa é alguém planejar assaltar a padaria da esquina e outra é o Banco Central. Aí avalia-se o potencial retorno: vale o risco de mirar a padaria da esquina?", diz Silva.

"O que não se vê mais é grandes grupos atacando empresas pequenas, já não perdem tempo com isso", diz Fabio Assolini, da Kaspersky.

Parte da estratégia envolve atacar setores que não são tradicionalmente visados, mas que lidam com dados sensíveis, como RH, contabilidade e informações legais. Com leis de privacidade aparecendo pelo mundo, vazamentos podem levar a sanções –como multas–, o que pode estimular o pagamento de um resgate.

"Esses setores têm uma infraestrutura de defesa menos sólida, com menos investimento em segurança, do que aqueles normalmente mirados, como o financeiro", aponta Daniel Bortolazo, engenheiro da Palo Alto Networks.

Ao mesmo tempo que esses ataques estão ficando mais complexos, eles estão ficando mais acessíveis.

O movimento, à primeira vista contraditório, é conhecido como Ransomware as a Service ("ransomware como serviço", ou RaaS). Nesses casos, uma pessoa sem muito conhecimento técnico pode alugar a infraestrutura de grandes grupos criminosos para atacar uma empresa –na prática, um funcionário insatisfeito pode tentar extorquir o próprio local de trabalho.

Portas de entrada envolvem erro humano

Uma tática comum para definir os alvos é escanear a internet para encontrar serviços online com vulnerabilidades já conhecidas.

Essa modalidade foi muito explorada durante a pandemia, com mais gente trabalhando em home office. Isso ampliou o campo de ataque explorado pelos golpistas, com os sistemas de acesso remoto –que permitem a uma pessoa fora do prédio da empresa acessar os sistemas internos– configurados às pressas e, muitas vezes, sem o devido cuidado com a segurança.

"Se alguém detecta um serviço configurado de forma inadequada, encontra servidores que são fáceis de comprometer e consegue entrar", explica Daniel Barbosa, pesquisador da Eset, empresa de cibersegurança.

Uma vez que os criminosos têm esse acesso, podem prosseguir tentando chegar a outros dados e sistemas dentro da mesma rede, executar vírus e copiar dados, por exemplo.

O método de chegada varia. Além desse mapeamento de serviços mal configurados, um velho conhecido que nunca deixa de assombrar a equipe de TI é o "phishing" (vem do inglês "pesca"). Trata-se do envio de mensagens falsas, por exemplo emails fingindo ser uma empresa, para tentar ludibriar a vítima a passar algum dado ou instalar algum vírus.

Segundo o relatório anual de segurança da IBM, essa foi a principal porta de entrada usada por hackers em 2021.

Para atacar alvos específicos, criminosos frequentemente usam uma variante desse golpe, conhecida como 'spear phishing" (pesca com harpão). Nesse caso, estudam muito a vítima para fazer uma mensagem mais crível em vez de algo genérico.

Outra possibilidade é usar os próprios funcionários das empresas para abrir as portas para um ataque, os chamados "insiders".

Sem tempo para se proteger

Especialistas alertam também para uma alta na exploração de vulnerabilidades recém-descobertas, ou mesmo desconhecidas, por especialistas de segurança.

Essas falhas desconhecidas são extremamente valiosas no cibermundo do crime, e são vendidas nos becos mais escondidos da internet. Elas são chamadas de "zero-day" (zero-dias) porque, por não saber de sua existência, os especialistas em segurança tiveram zero dias para corrigir o problema.

Mesmo após serem descobertas, essas falhas continuam a ser exploradas até que os serviços de defesa sejam atualizados com as correções.

Um dos casos emblemáticos foi o WannaCry, em 2017. O ransomware atacava sistemas com Windows se aproveitando de uma falha que já havia sido corrigida pela Microsoft meses antes e encontrou terreno fértil em máquinas desatualizadas.

No fim do ano passado, a descoberta de uma falha, batizada de Log4Shell, assustou o setor. A vulnerabilidade era explorada desde 2013 e afetava centenas de milhões de dispositivos que usavam um software chamado Log4j.

Ela chegou a ser classificada como a maior vulnerabilidade de todos os tempos e é uma das que permitem que atacantes assumam o controle do computador, executando programas remotamente.

O pior, no entanto, pode estar por vir. Daniel Bortolazo, da Palo Alto Networks, alerta para um comportamento comum: os criminosos ganham acesso à rede, mas não necessariamente iniciam o ataque de imediato. Esperam, tentam obter maiores níveis de acesso, e a pancada aparece só depois. Com isso, os responsáveis pela segurança têm mais dificuldade para entender como foi que os criminosos entraram.

"Essas sementes estão plantadas, depois vão colher por meio de ransomwares e outros ataques", afirma Bortolazo. "O Log4Shell é só a porta. Agora, a pessoa entra, abre a janela, faz um túnel, abre a chaminé… Se o Log4Shell já foi sanado, essas outras entradas continuam abertas."

Empresas devem pagar o resgate?

Historicamente, a recomendação de especialistas em cibersegurança é que as empresas tenham boas defesas e um bom plano para reagir em caso de incidente, e não paguem resgates aos criminosos para restabelecer os acessos.

"Não há garantias de retorno à normalidade", diz Flavio Silva, da Trend Micro. Ele também alerta que, mesmo com o pagamento e a volta dos sistemas, os hackers podem continuar com as tentativas de extorsão, por exemplo, para não vazar dados roubados.

Na prática, no entanto, algumas vítimas têm optado por efetuar os pagamentos –tanto que os valores médios recebidos pelos criminosos têm subido. Algumas, inclusive, contratam seguros para lidar com esses casos.

"A questão aí é retroalimentar o cibercrime", diz Silva. "Se em todos os ataques bem-sucedidos ninguém pagar, por que vão continuar atacando? Se ninguém paga, param de sustentar a cadeia."

Comentários

Os comentários não representam a opinião do jornal; a responsabilidade é do autor da mensagem.