Uma perícia da Polícia Federal que tente localizar a origem da invasão a diálogos travados por telefone celular dependeria do acesso ao aparelho, explicaram representantes da APCF (Associação Nacional dos Peritos Criminais Federais) da PF, em Brasília.

Falando em tese, sem entrar no mérito dos últimos casos relatados procuradores e juízes, os especialistas disseram que a PF e o Ministério Público podem receber o aparelho de forma voluntária mas também têm como opção recorrer a uma ordem judicial para coleta não só do celular mas também de computadores pessoais usados pelas autoridades.

A Folha indagou à Procuradoria da República no Paraná se os membros da Lava Jato entregaram seus telefones à PF. O órgão respondeu: “Como se trata de questão de segurança e que já é alvo de inquérito da PF, não estamos repassando maiores detalhes”.

Há investigações da PF em andamento no Paraná, Rio e Brasília, mas os casos tramitam sob sigilo e os peritos da APCF não atuam nessas apurações.

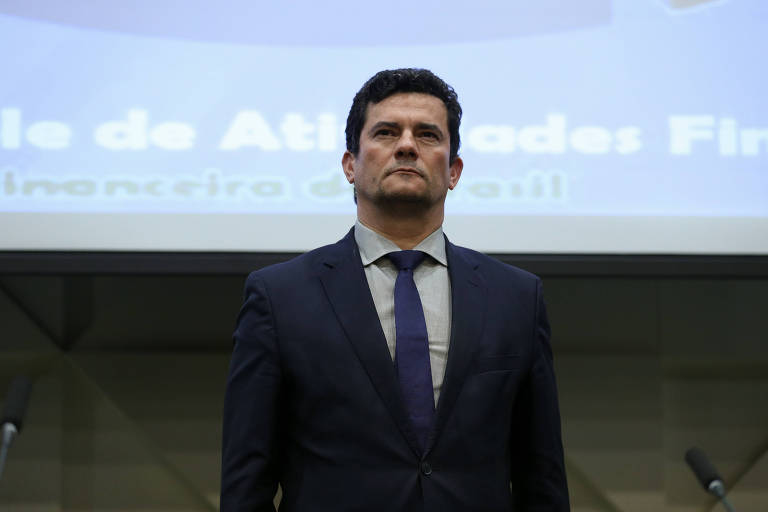

Nos últimos dias, diferentes autoridades do Ministério Público e do Judiciário, além do ministro Sergio Moro (Justiça), afirmaram ter sido alvos de ataques nos seus telefones, mas não se conhece uma eventual relação desses casos com as mensagens reveladas neste domingo (9) pelo portal The Intercept de conversas travadas por membros da Lava Jato de Curitiba (PR) pelo aplicativo Telegram.

De acordo com o presidente da APCF Marcos Camargo e o diretor da entidade Evandro Lorens, com o acesso aos aparelhos, peritos da PF fariam a extração de todos os dados armazenados e passariam a analisar: se o aparelho foi invadido a partir de um malware instalado no celular; se links maliciosos foram acionados indevidamente pelo usuário, o que permitiria a entrada do vírus; a fragilidade das configurações do aparelho e do aplicativo para saber se houve alguma porta aberta; e se os softwares do aparelho e do aplicativo foram atualizados de tempos em tempos, o que ajuda a diminuir a chance de uma invasão.

A perícia também poderia confirmar a autenticidade das mensagens já divulgadas. Nesta segunda-feira (10), Sergio Moro disse que já perdeu mensagens reveladas pelo The Intercept, que mencionou o período 2015-2017. O acesso ao celular pela perícia, contudo, também poderia levar à recuperação de mensagens apagadas.

Ainda falando em tese, os peritos disseram que muitos métodos podem ter sido adotados para a invasão de conversas trocadas em aparelhos celulares e aplicativos. Por exemplo, hoje é possível "com alguns milhares de dólares" adquirir programas que permitem a invasão e a cópia dos dados até por pessoas sem grande preparo técnico.

Programas com esse objetivo têm sido vendidos livremente na internet com diferentes pacotes, valores e objetivos. Em tese, poderia haver um programa específico para entrar em conversas do Telegram a partir da instalação de um malware.

Nesta terça-feira (11), em resposta a uma pergunta de um jornalista feita em uma rede social, o próprio Telegram reconheceu, em seu perfil oficial, que pode ter ocorrido, no caso das conversas entre os membros da Lava Jato, o uso de um malware ou “alguém que não usou a senha dupla de verificação” —o reconhecimento de que existe um vírus capaz de invadir o aplicativo.

Em sua página oficial, o Telegram faz recomendação aos usuários sobre “proteger seu aparelho de um malware”. “Mantenha o sistema operacional [do celular] atualizado com a última versão e nunca instale aplicativos de fontes suspeitas”, diz o Telegram.

Os diretores da APCF apontam diversos obstáculos para uma investigação do gênero. Por exemplo, a partir da perícia é possível chegar ao endereço digital IP de onde partiu a agressão.

Contudo é comum o uso de servidores hospedados em “paraísos digitais” como Coreia do Norte, China e países do leste da Europa, o que pouco acrescenta à investigação no Brasil. Os endereços podem estar ligados a esses países, mas não significa que os atacantes lá estejam morando ou atuando. Do próprio Brasil pode partir um ataque que, apenas aparentemente, teve como origem a Europa.

Outro problema é quando se trata da exploração de uma vulnerabilidade chamada de “dia zero”, ou seja, é a primeira vez que tal brecha é detectada num telefone ou num aplicativo. Como é uma falha praticamente desconhecida, às vezes até pelo próprio fabricante, aprender a rastrear os invasores se torna ainda mais difícil.

Além do uso de malwares, os ataques podem começar de forma mais prosaica, como o roubo de um celular, o que permite ao atacante clonar o chip do telefone e, ao recadastrá-lo na operadora de telefonia, ter acesso a todas as comunicações do aparelho. Normalmente o dono do aparelho, quando descobre, consegue interditar o novo chip, porém são necessários poucos minutos ou horas para o invasor completar sua ação.

Os diretores da APCF também mencionaram medidas que o usuário deve tomar para diminuir as chances de uma invasão: atualizar com frequência o software do telefone e do aplicativo e não clicar em links suspeitos compartilhados por ninguém, mesmo que seja alguém conhecido, pois a pessoa também pode ter sido vítima do mesmo golpe.

No caso de autoridades de áreas sensíveis, como os membros da Lava Jato, os diretores da APCF recomendam que eles deixem de utilizar, nas suas atividades profissionais, todos os aplicativos de conversa no mercado, como Telegram e Whatsapp, já que informações sensíveis, como as que tratam de processos sigilosos, devem trafegar em canais especiais.

Comentários

Os comentários não representam a opinião do jornal; a responsabilidade é do autor da mensagem.